科技

2024年9月4日,在第五届反病毒大会上,安天科技集团董事长、首席架构师肖新光做了题为同名的技术报告,基于报告内容,报告人扩充编写了本文。

一、运行对抗是网络空间对抗的本质模式和专属范式

网络空间由物理承载层、逻辑层和人员角色层三层组成。其中逻辑层的本质并非拓扑、连接和通信,而是其运行逻辑。网络信息系统已经不是分散化的计算节点+信息通信,而是一个泛在的、模糊且弹性的分布式协同计算体系和人机系统,即运行体系。其承载着动态的信息资产与业务价值、复杂的处理机制和人机协作关系,是网络系统复杂性的主要来源。

针对运行体系的攻击,有丰富的暴露面和可攻击点可选,能够使攻击者获取最大收益。而信道侧的物理信号获取、还原、解密、频谱干扰等攻击手段,或因需要更高成本才具有可实施性而被攻击者放弃,或成为针对运行体系进行攻击的辅助手段。但由于将网络仅仅理解为信道和连接的认知惯性,导致在网络防御的全局工作(包括安全、密码、保密、治理等)的资源分配中,资源和关注度均更多聚焦于信道和边界,而承载关键资产、受到更多攻击、对抗难度更高的运行体系,特别是主机系统的安全,实际上没有获得充分投入。

人类的对抗活动可以提炼为四个范式:物理对抗、通信对抗、认知对抗、运行对抗。物理对抗是通过物质和能量作用于被攻击的物理实体和环境,造成损失与毁伤;通信对抗是基于信道、频谱、介质获取或干扰被攻击方通信达到制敌目的;认知对抗是基于信息传递塑造被攻击方的认知并形成影响;运行对抗是攻击者将自身的攻击意图转化为攻击目标所在网络信息系统的运行逻辑。

物理对抗、通信对抗和认知对抗在网络空间出现前都已经存在,网络空间的出现极大改变了这三种对抗的形态、效率和对抗环境。运行对抗是网络空间的专属范式,其产生的物质基础是人类发明了承载复杂逻辑运行的计算机。正如控制论的缔造者诺伯特·维纳所指出的:“依已有范例为蓝本而行动,是神经系统和自动机的相同部分。”计算机能够执行复杂、严密的指令序列,进行综合的数据和任务处理,使其与人、工具并列成为生产力和对抗能力的第三种要素,计算机的运行机理也自然成为对抗机理。

物理空间和网络空间的对抗规律存在必然差异,物理空间对抗遵循的是物理世界的共性规律,而网络空间是一个人造空间,其运行逻辑规则是人为定义的。这些逻辑规则包括不限于计算机体系结构、处理器和指令集、通信协议格式、路由转发寻址、域名解析、数据结构与文件格式、账户、身份验证、权限、安全规范约束等。其中既有通用的协议和约定,也有具体信息产品和信息系统自身的设定。网络攻击活动既需要依托这些规则来实施,又需要在突防和致效环节突破和颠覆这些规则。这不是一个基于物质和能量的“毁伤”过程,而是基于执行体面向目标环境的运行“耦合”过程。

网络攻击是攻击者通过攻击侧的人机体系,将攻击意图通过开发、封装,转化为“网络武器”,通过预制、传送、投递、突防、植入等过程,切入到目标人机体系的运行逻辑中(包括目标人机体系的“人机交互过程”和“系统运行过程”),基于对目标人机体系“运行定义权”“运行控制权”“资产所有权”的争夺,达成“控制、获取、修改、中止、破坏”等效果,并可以进一步转化为被攻击方实际物理损失和心智影响,如失控、失密、失联、失准、失能、失财等。

二、运行对抗是攻击者利用执行体作用于运行环境的过程

操作系统、应用软件、脚本解释器等组成了现代信息系统的运行环境,其中包含大量的可执行对象。这些可执行对象间并不是孤立的,而是存在着复杂的嵌套、包含、调用、依赖关系。攻击者所使用的攻击工具与恶意代码,同样是可执行对象。对这些复杂的可执行对象,此前没有给出一个统一的概念命名。虽然它们都是通过代码编写产生的程序,但其在最终场景的形态,并非源代码,而是可运行的实体对象,将它们统称为“程序”是不准确的。将其统称为“软件”也是不准确的。因此,引入“执行体”一词,作为其统一称谓,并给出如下定义:

执行体是由代码指令和数据综合构成的,能实现特定目的的一个或一组实体对象。

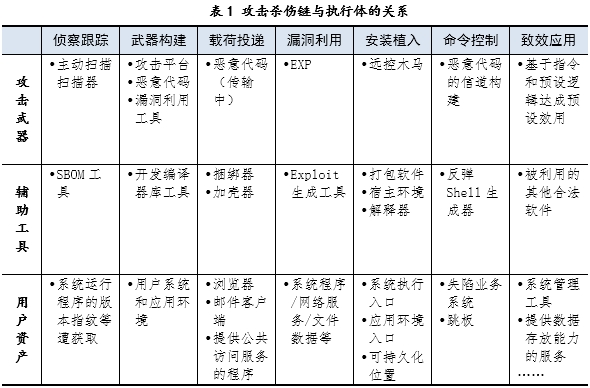

从攻击者视角来看,运行对抗是以执行体(运行对象)作用于目标运行环境,以达成攻击目的的过程。“洛马”网空杀伤链是最具代表性的运行对抗抽象模型,涵盖了从攻击准备,到将攻击执行体投放至被攻击环境,并加载运行达成致效的全过程。

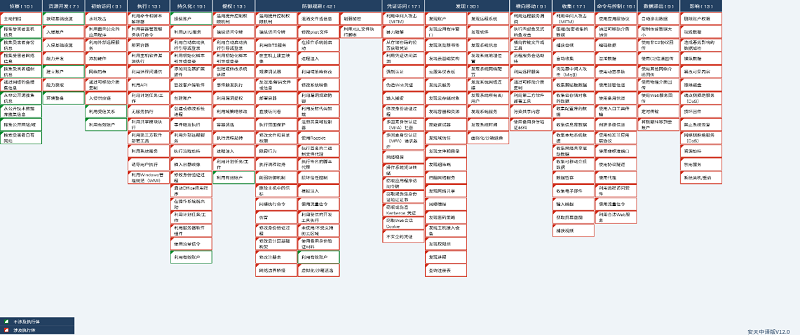

网空对抗的战术与技术绝大多数依托执行体承载。基于对MITRE提出的ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge)威胁框架中的技术与战术的展开分析,可发现除攻击者少数早期的攻击准备和筹划工作,绝大多数网络攻击战术和技术必须依托执行体承载。

图 1 攻击技战术与执行体的依赖关系

基于执行体视角,对网络攻击的关键分析点包括:攻击执行体在哪些位置运行?(攻击主机、跳板傀儡机、目标主机等)攻击执行体如何进入被攻击目标场景?(投放、预置、连接、手工运行等)攻击执行体在运行环境中如何实现加载运行?(环境依赖条件、运行入口等)如何最终致效?

三、反病毒体系是在运行对抗中成熟起来的防御能力体系

运行对抗围绕作为运行对象的执行体和作为防御目标(攻击者的攻击目标)的运行环境展开。反病毒技术体系的两个基本支撑点,正是执行体的检测识别与运行环境防护。

反病毒技术体系的早期形态,带来对其的认知惯性,例如反病毒产品就是针对磁盘文件扫描的检测软件,就是面向单机的安全工具,病毒库升级就是靠人工分析恶意代码提取特征的低效机制等。这些只是反病毒软件在DOS操作系统时代的早期形态。历经三十多年的演进发展,反病毒技术体系已经远远超越了DOS时代杀毒软件的传统形态,其产品形态也以EPP、EDR、CWPP、UES等赛道概念承载。从端点侧产品形态来看,其已经是由反病毒引擎、扫描检测、主动防御、主机防火墙和入侵检测、介质管控、安全加固、补丁升级等组成的综合性产品;从管理机制来看,已经成为通过端侧的上述功能模块构成的综合Agent支撑分布式采集、检测和防御能力,将数据汇聚到EPP或EDR管理中心,进行统一分析管理的分布式安全体系;从赋能支撑体系来看,其已经是在大规模算力体系支撑下,包含复杂的自动化动静态分析机制、人工智能检测分析机制和人工分析经验迭代积累的分析基础设施。

由于反病毒技术体系长期的封闭运行,导致部分公众和用户层面对反病毒技术体系存在一定误解。例如将反病毒视为一种“有就行”的合规点,忽视了不同产品因技术设计、团队能力、分析经验、支撑体系建设等导致的能力差异,忽视不同反病毒引擎实际检测能力存在的差距;漠视使用开源引擎和非授权二进制引擎的安全风险;忽视稳定的内核级主防在防御中扮演的关键作用。与此同时,部分学术文献和缺少反病毒技术能力基础的赛道创新者,也基于参照系选取的考虑反复强化所谓——反病毒技术是一种基于特征的已知病毒检测机制,没有使用人工智能的方法,缺少足够的检测未知威胁的能力的刻板偏见。

由于反病毒产品特别是反病毒引擎必须承担对恶意对象精准检测、准确命名的基本任务,且必须是极低误报并高度稳定的,因而必然以大规模特征工程体系为基础,这是反病毒技术体系最不可替代的基础优势。正因为有反病毒引擎支撑的海量恶意代码精准识别能力,才有进一步探索提升未知检测技术的可能性,这才是已知检测能力和未知检测能力的有机统一,而不是方法对立。真实的情况是,在反病毒引擎、管理中心和分析平台体系等环节已经使用了大量的(并淘汰了更多的)深度学习算法和其他模型来对抗变种和未知威胁。以安天反病毒引擎AVL SDK为例,在前端引擎中使用了加权阈值、区分度(值或值域)、卷积神经网络(CNN)、有限状态机表达式(Ragel)、随机森林等算法/方法,但也放弃了决策树、朴素贝叶斯、K最近邻(KNN)、支持向量机(SVM)、模糊HASH(值)等算法。安天在分析平台中进行了更多的算法应用,研发了澜砥VILLM威胁分析垂直大模型。我们以自身为例,将算法使用公布出来,有助于消除反病毒技术只是一种基于静态特征的,没有未知检测能力的刻板偏见。

反病毒体系在发展过程中,不断与操作系统和运行环境的场景与变化结合,也不断整合网络安全的演进成果。可信计算、内存防护、威胁情报等方面的技术成果不断被应用和汇入反病毒的产品和工程体系当中。例如,现代反病毒引擎普遍集成了对执行体签名的检测机制,以达成检测滥用和盗用证书、加速检测(跳过可信对象)、以及控制误报的作用;以及内存防护、主机入侵防护等都成为现代反病毒主防的防御点;在威胁情报的Tools/Payload层面,以安天自身实践为例,将反病毒引擎的深度预处理能力与高质量向量情报结合,使其对抗变换的能力远远超过HASH信标或YARA规则,反病毒引擎也成为最佳的Tools/Payload情报承载者。

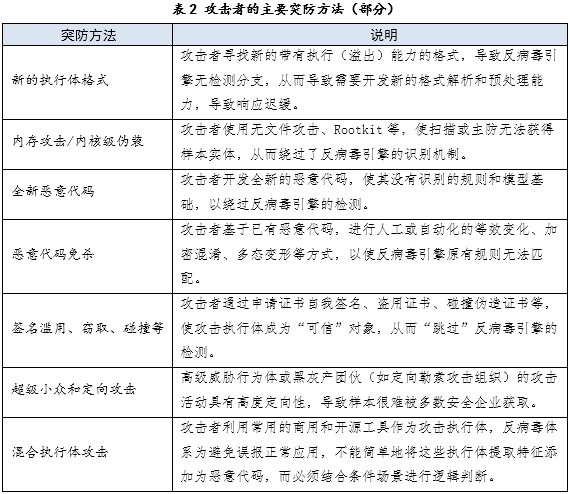

四、面向威胁演进持续迭代是反病毒技术体系的本质和优势

现代反病毒技术体系的基础运营模式是基于“归一化”方法构建的:即将复杂异构的威胁样本和攻击活动转化为基于对象和场景的感知采集,通过对象识别与预处理,依托形式化的规则、参数、脚本、模型、模块,完成检测、防护、处置的运行闭环。攻击者尝试突破这个体系,也从其模式识别的机理或者从其运行闭环的关键环节上实现绕过和突防。主要方式如表2所示。

对每一种突防方式,反病毒体系都有应对方法。正因为反病毒技术体系的成熟、强大和持续迭代能力,攻击者必须不断构造新的执行体与攻击技术,尝试对这个体系进行突防。反病毒工作者依托体系能力,基于成熟且高度自动化的分析、升级、迭代机制,不断让新的攻击执行体和攻击方式失去效用,持续提升了攻击者的成本,通过更自动化的响应能力,降低防御者的心智负担。这一体系具有工业水准的稳定性,拥有最低的运营成本。

攻击者基于检测绕过实现突防,并不是防御系统的缺陷。任何检测、防御能力和机制只要普遍使用,就必然依赖于标准化的产品级的实现,就不可避免成为攻击者可以获取,并进行测试和分析的资源。关键在于如何用更低成本的分析升级代价和更敏捷的响应闭环来对抗突防。将持续升级视为反病毒技术体系的缺陷和劣势的观点,体现的是封闭、静态、绝对的安全认知,忽视了攻击技术发展演进的必然性,幻想一劳永逸的方法,幻想存在毕其功于一役的解决方案。

更重要的一点是,反病毒技术体系是一种“第三方”的安全方法,是和被防御的运行环境既有深度结合,又充分解耦的成熟的挂载式安全机制。其并不是操作系统和应用环境内生安全机制的路线竞争者,从能力上看两者是叠加增强关系,从产业上看两者是分工协同关系。其与边界侧、流量侧、身份侧、业务侧的安全产品也是良好的互补关系,共同支撑防御纵深。

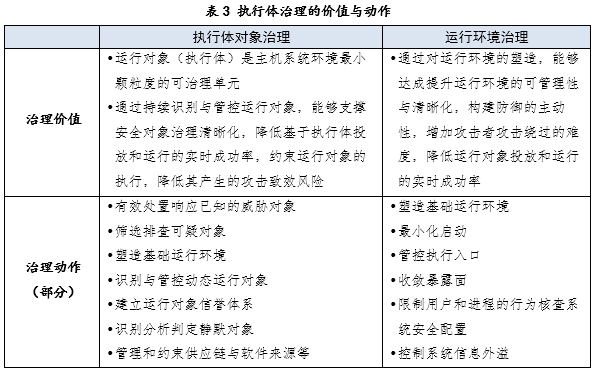

五、执行体治理是反病毒技术体系要承载的新使命

随着数字化转型发展和IT场景演进,资产云化、远程接入和移动办公的应用逐步深化,内外网边界正在消亡;加密协议的普遍使用使网络侧威胁可见性严重下降;防火墙和网闸等边界与隔离设备的作用被大大削弱,安全的支点重回主机系统侧。需要围绕每一台主机资产和工作负载构建独立的安全边界,并进一步把安全边界细化到每一个执行体之上。这将是一场新的系统安全变革,在新系统安全变革中,运行环境是最重要的防御场景和阵地,执行体成为最关键的治理对象。对应的方法体系,我们称之为执行体治理。

反病毒技术体系具备面对运行对象检测识别和运行防护的系统防护先天基因,从而可以成为最重要的能力基石和基础设施。

反病毒引擎已经成为最广泛分布的对象识别共性能力。反病毒引擎能力包括精确识别文件和数据对象格式、对重点格式进行深度解析和预处理、对抗被检测对象的鲁棒性变化、依托千万量级本地规则(本地病毒库)和十亿至百亿量级(云端病毒库)的云端查询,支撑精准检测判定能力。以安天AVL SDK引擎为例,可以解析识别超过300种文件格式,对数十种可执行格式和复合格式进行深度预处理,能够精准检测识别超过6万个家族,1700多万变种恶意代码,提供精准结构化命名和配套的恶意代码知识。部分反病毒厂商不仅以引擎支撑自身产品应用,也面向业界提供合作赋能。例如,安天引擎有近百家业内合作伙伴,为超过200万主机终端和工作负载、140万台网络设备与网络安全设备、40多亿部手机和智能终端设备提供内置安全能力或承载恶意代码检测能力。

内核级主防成为操作系统耦合最深入的细粒度防御能力。反病毒的主防机制从最早的恶意代码实时监测、关键入口保护等少数功能开始,扩展了文件访问管控、运行行为管控、网络访问管控、网络数据规律、浏览器和邮件等关键应用保护、数据和文件访问保护等机制。从实现机理上,一直跟随着操作系统的底层演进,从Win9x至今,驱动机制跟随着Windows的VxD、WDM、TDI、NIDS、Netfilter等内核驱动,Linux的BPF等机制,并结合三环的Hook机制,形成了动态防御能力,实现对攻击活动的实时监测、拦截、阻断和止损。

后端样本分析体系是成熟强大的安全分析基础设施。各主要反病毒厂商的恶意代码分析体系已经构建了大规模对象感知捕获、基于密集算力支撑的存算体系、海量对象处理与分析体系、人机协同的研判体系;形成了前端采集、后端处理分析、特征提取、特征升级、模块分发的威胁响应闭环;已经具备覆盖百亿对象存量(含白)、处理分析百万级日增量的能力;形成了扎实的特征工程与知识工程,应用了大量的深度学习算法,具有应用大模型良好的高质量样本和数据基础;形成了成熟稳定的面向海量节点的引擎模块与特征库升级与分发能力。

上述能力将在执行体治理工作中更新升级并发挥更大的价值。执行体治理的运行机理是将威胁检测和执行体信誉体系融为一体;其运行方式是在共性能力赋能下,构建每一个节点和防御体系独立的对象和环境基线;其构成要件包括了系统侧的识别能力与防御管控能力,运营侧的管理配置能力,和分析侧的海量分析、向量情报生产和赋能能力。执行体治理正在带动反病毒体系的升级迭代。反病毒引擎将现有的恶意执行体对象检测扩展到完整执行体对象的识别检测;主防体系增加更全面的运行环境和执行体管控点;EPP、EDR、XDR等的管理与响应中心,则基于统一Agent的感知采集和防御响应能力,实现整体、群组和关键节点的运行基线塑造。反病毒企业的大规模分析体系将分析和信誉计算扩展到全量执行体样本对象,帮助用户以更少的自我运行代价,实现运行对象和环境的清晰化,以更低的成本建立基线和策略。

安天是Big AV时代反病毒核心技术体系的创新者与传承者,更是执行体治理理念的坚定践行者。作为反病毒引擎上游赋能者,安天正在将工作视野从恶意执行体对象扩展到全量执行体对象,基于下一代引擎和开放服务,提供海量执行体识别共性赋能。安天基于智甲终端防御系统和睿甲云主机防护系统,帮助用户提升恶意代码防护和执行体治理成熟度,帮助高安全需求用户实现防御场景IT环境清晰化,建立自动化运营的执行体对象基线和运行环境基线,通过防御阵地塑造,收敛管理与运营压力。安天通过澜砥威胁分析垂直大模型(VILLM)的研发建设,进一步提升赛博超脑平台特征工程和知识工程水平,支撑安天引擎生态合作伙伴和安天云端防护等产品客户。

通过我们的自我实践和用户反馈,我们更坚定地相信,在系统安全变革中,反病毒技术体系将在继续更新迭代中承载关键使命,成为网络安全防御不可动摇的基石。

安全的未来从来不依赖于颠覆的幻想,而是来自长期不间断的体系迭代。

(本文基于现场报告内容结合PPT内容整理而成)

(作者:肖新光,系安天科技集团董事长、首席架构师)

-

12月还可能有台风生成?2024

2024-12-23

-

网狐游戏机器人添加说明

2024-12-23

-

创胜系列后台用户编辑报错

2024-12-23

-

上海台北双城故事展开幕 50件艺

2024-12-23

-

保加利亚青年在华扎根:用镜头见证

2024-12-23

-

增加用户金币数据库脚本

2024-12-23

汉利新闻网

汉利新闻网